Secciones

Servicios

Destacamos

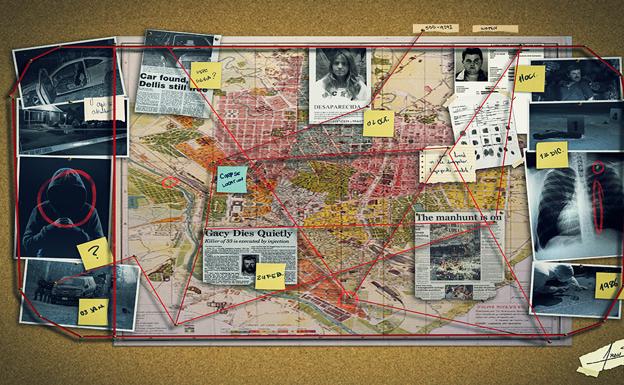

Quizá, solo quizá, el dolor revestido de incertidumbre de la familia de Marta del Castillo, que lleva trece años buscando el cuerpo de la joven, ... esté cerca de terminar. Gracias a los avances tecnológicos, el análisis del móvil de su asesino confeso, Miguel Carcaño, puede arrojar información sobre la noche de los hechos y el paradero del cuerpo, que nunca apareció, porque los implicados en la muerte de Marta llevan años con un juego macabro de mentiras sobre su ubicación. «No van a hablar a no ser que les pillen en algo», ha manifestado reiteradamente el padre de la joven, cuyo caso ha vuelto a la palestra tras el reciente estreno de la docuserie de Netflix '¿Dónde está Marta?'.

Ese «pillar en algo» puede ser el análisis del móvil de Carcaño, requisado desde el inicio de la investigación. «El caso de Marta del Castillo es anterior al 'smartphone' y el móvil es antiguo. Así que va a ser complicado. Ahora mismo, con el GPS de los móviles, se puede lograr una ubicación con metros de precisión, pero en el pasado, para lograr una localización había que triangular la señal del celular y para ello es clave la posición de las antenas de telefonía.Si estas se han movido o el móvil ha borrado datos antiguos, va a ser difícil sacar algo... Pero, si hay suerte, se lograría acotar un área, aunque bastante amplia», explica Juan José Delgado Sotes, experto en peritaje informático e informática forense de la Universidad Internacional de La Rioja (UNIR) y CEO de ILM Forensics. Así que este caso parece complicado, pero no imposible: cada vez hay más profesionales cualificados que se especializan en recuperar datos incriminatorios de los dispositivos móviles. ¿Cómo se extrae esta información?

Pues con sumo cuidado, porque, aunque la tecnología ha avanzado mucho, cualquier paso en falso puede suponer la destrucción de pruebas clave. Por eso, los peritos en informática forense son cada vez más demandados: saben mejor que nadie seguir el rastro digital que todos dejamos a nuestro paso. ¿Todos? Sí, todos. «Ordenadores, móviles, drones, centralitas de los coches, aspiradores-robot... Todo lo que tenga una memoria va guardando nuestra actividad. Y esto puede parecer trivial, pero no lo es. Estos dispositivos de uso común almacenan imágenes, localizaciones, whatsapps, correos electrónicos... Son unos auténticos chivatos», advierte el experto. Así que, extrayendo esa información, podemos saber a qué horas estaba alguien en un sitio determinado, conocer sus operaciones bancarias o si ha interactuado con alguien, entre otras muchas cosas.

Esto, al común de los mortales, nos da bastante vértigo, porque significa que estamos siendo 'registrados' (espiados, vamos) por los dispositivos que utilizamos. Delgado Sotes, parafraseando al fundador del movimiento del software libre Richard Stallman, recuerda que «el 'smartphone' es el sueño de Stalin», es decir, un ojo que todo lo ve propio de las épocas duras de vigilancia soviética. «Quizá la de Stallman sea una frase algo dramática, pero algo de verdad hay. De todos los dispositivos que marcan nuestra huella digital, el móvil es el más delator». Sobre todo, por las localizaciones y la biometría (la necesidad de poner la huella dactilar o reconocimiento de pupila en algunos dispositivos). «Ahí un sospechoso ya no puede decir que su móvil estaba en tal sitio pero él no», señala.

La parte buena de este 'gran hermano' que todos llevamos encima es que cada vez resulta más difícil delinquir sin dejar un rastro. Claro que esto lo saben también los 'malos' y algunos ya empiezan a ponerles las cosas difíciles a los peritos de informática forense. Ocurre, por ejemplo, con los 'narcos', que se aplican y encriptan información, saben cuándo cambiar de terminales o las destruyen en el momento justo. Quienes cometen espionaje industrial y delitos económicos también han mejorado mucho su limpieza de huella digital. «Sí, sí, y esto nos obliga a estar muy al día», apunta el informático forense, quien enumera otras dos bestias negras. «¡Las compañías de telefonía nos lo ponen cada vez más complicado! Aun con respaldo judicial, a veces pedimos acceso a terminales, y nada. Esto ha llegado a ocurrir incluso en grandes casos de terrorismo o narcotráfico en Estados Unidos, en los que el Gobierno ha pedido a Apple acceso y se las ha visto y deseado para lograrlo», destaca.

¿Más obstáculos para estos peritos? Sí. Cuanto mejores son los móviles, más complicado es sacarles la información. «Solo algo tan simple como el patrón de desbloqueo nos pone en aprietos», admite. Pero los especialistas tiene remedio para (casi) todo y cada vez son más demandados.El caso del asesinato de la joven Diana Quer, que mediatizó el análisis forense con aquella búsqueda desesperada de su móvil, el de las hermanitas de Tenerife que fallecieron a manos de su padre... En casi todos los homicidios mediáticos de los últimos tiempos ha tenido un papel fundamental la huella digital. «Pero no solo se aplica la informática forense en estas situaciones tan dramáticas: nos solicitan mucho las compañías de seguros, por ejemplo. Hay gente de baja que se graba con el móvil en una maratón y lo sube a redes sociales, por ejemplo –se asombra el experto–. También nos requieren para casos mercantiles, filtrado de información confidencial, deudas, acoso en redes, bullying... El campo es muy, muy amplio».

Informáticos y 'telecos' Por su formación, informáticos e ingenieros de telecomunicaciones son el personal ideal para especializarse en esta área forense.

Peritajes judiciales Jueces y letrados necesitan de un experto para garantizar la validez de emails, mensajes, audios, vídeos o archivos informáticos y realizar peritajes judiciales. Lo mismo que los médicos o los arquitectos, por ejemplo.

Sujetos a la ley Hacer un peritaje judicial es algo muy serio y está sujeto a la ley. Así, un experto en informática forense debe ajustarse siempre a la verdad, de lo contrario puede sufrir sanciones penales.

Cuidado con las pruebas falsas Una importante labor de los informáticos forenses es detectar si una prueba presentada es falsa. Un vídeo o un audio pueden ser manipulados, como casi todos los contenidos digitales.

¿Tienes una suscripción? Inicia sesión

Publicidad

Publicidad

Te puede interesar

Publicidad

Publicidad

Esta funcionalidad es exclusiva para registrados.

Reporta un error en esta noticia

Comentar es una ventaja exclusiva para registrados

¿Ya eres registrado?

Inicia sesiónNecesitas ser suscriptor para poder votar.